Rootkit mới Nhắm mục tiêu Máy chủ Doanh nghiệp HP với Tấn công Xóa dữ liệu – iLOBleed Rootkit

Một rootkit chưa biết trước đây đã được phát hiện đang nghiên cứu công nghệ quản lý máy chủ Tích hợp Đèn ra (iLO) của Hewlett-Packard Enterprise để thực hiện các cuộc tấn công tự nhiên giả mạo các mô-đun firmware và xóa sạch hoàn toàn dữ liệu khỏi hệ thống bị nhiễm.

Phát hiện đầu tiên của phần mềm độc hại trong thế giới thực trong phần mềm iLO, đã được công ty an ninh mạng Amnpardaz của Iran ghi lại trong tuần này.

“Có rất nhiều khía cạnh của iLO khiến nó trở thành một điều không tưởng cho các nhóm phần mềm độc hại và APT: Đặc quyền cực cao (trên bất kỳ cấp độ truy cập nào trong hệ điều hành), quyền truy cập cấp độ rất thấp vào phần cứng, hoàn toàn nằm ngoài tầm ngắm của quản trị viên và các công cụ bảo mật, sự thiếu kiến thức và công cụ chung để kiểm tra iLO và bảo vệ nó, sự bền bỉ mà nó cung cấp để phần mềm độc hại vẫn tồn tại ngay cả sau khi thay đổi hệ điều hành và đặc biệt là luôn chạy và không bao giờ tắt, “các nhà nghiên cứu cho biết.

Bên cạnh việc quản lý các máy chủ, thực tế là các mô-đun iLO có quyền truy cập rộng rãi vào tất cả phần sụn, phần cứng, phần mềm và hệ điều hành (OS) được cài đặt trên các máy chủ khiến chúng trở thành ứng cử viên lý tưởng để xâm phạm các tổ chức sử dụng máy chủ HP, đồng thời cho phép phần mềm độc hại xâm nhập duy trì tính bền bỉ sau khi khởi động lại và tồn tại khi cài đặt lại hệ điều hành. Tuy nhiên, vẫn chưa rõ phương thức chính xác được sử dụng để xâm nhập vào cơ sở hạ tầng mạng.

Các cuộc tấn công xóa dữ liệu HP Rootkit

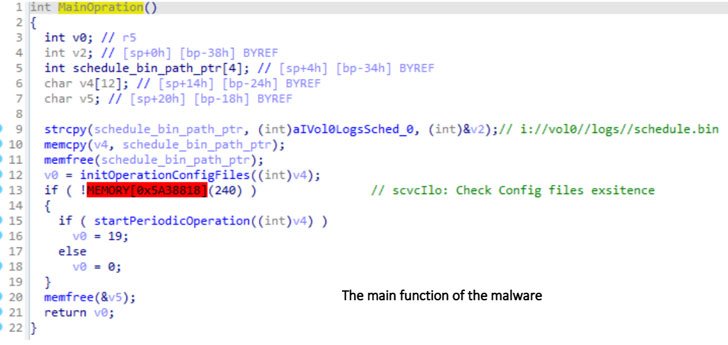

Được đặt tên là iLOBleed, rootkit đã được đưa vào sử dụng trong các cuộc tấn công từ năm 2020 với mục tiêu thao túng một số mô-đun firmware gốc nhằm che giấu việc cập nhật phần mềm một cách lén lút. Cụ thể, các sửa đổi được thực hiện đối với quy trình chương trình cơ sở mô phỏng quá trình nâng cấp chương trình cơ sở – bằng cách cố ý hiển thị phiên bản chương trình cơ sở phù hợp và thêm các nhật ký liên quan – trong khi thực tế không có bản cập nhật nào được thực hiện.

Các nhà nghiên cứu cho biết: “Chỉ riêng điều này đã cho thấy mục đích của phần mềm độc hại này là trở thành một rootkit có khả năng tàng hình tối đa và ẩn mình khỏi mọi cuộc kiểm tra bảo mật”. “Phần mềm độc hại, bằng cách ẩn trong một trong những tài nguyên xử lý mạnh nhất (luôn bật), có thể thực thi bất kỳ lệnh nào nhận được từ kẻ tấn công mà không bao giờ bị phát hiện.”

Mặc dù đối thủ vẫn chưa được xác định, Amnpardaz mô tả rootkit có khả năng là hoạt động của một mối đe dọa dai dẳng nâng cao (APT), một chỉ định một nhóm quốc gia hoặc được nhà nước bảo trợ sử dụng các kỹ thuật hack liên tục, bí mật và tinh vi để truy cập trái phép vào một hệ thống và ở bên trong một thời gian dài mà không thu hút sự chú ý.

Nếu có bất cứ điều gì, sự phát triển một lần nữa đưa vấn đề bảo mật firmware trở thành trọng tâm, đòi hỏi các bản cập nhật firmware do nhà sản xuất cung cấp phải được áp dụng kịp thời để giảm thiểu rủi ro tiềm ẩn, mạng iLO được phân đoạn khỏi các mạng điều hành và phần firmware được theo dõi định kỳ để phát hiện các dấu hiệu lây nhiễm. .

Các nhà nghiên cứu lưu ý: “Một điểm quan trọng khác là có những phương pháp để truy cập và lây nhiễm iLO cả qua mạng và qua hệ điều hành máy con. “Điều này có nghĩa là ngay cả khi cáp mạng iLO được ngắt kết nối hoàn toàn, vẫn có khả năng lây nhiễm phần mềm độc hại. Điều thú vị là không có cách nào để tắt hoặc vô hiệu hóa hoàn toàn iLO trong trường hợp cần thiết.”